Hacking é um termo amplamente utilizado na era digital atual e é frequentemente usado para descrever o acesso não autorizado a sistemas de computadores, redes e dados.

É uma prática que existe há décadas e evoluiu com o desenvolvimento da tecnologia. Hacking pode ser realizado por diversos motivos, incluindo ganho financeiro, espionagem, ativismo e diversão pessoal.

Enquanto alguns hackers usam suas habilidades para o bem, como hackers éticos que ajudam organizações a identificar e corrigir vulnerabilidades, outros as utilizam para causar danos, roubar informações sensíveis ou perturbar infraestruturas críticas. Compreender os métodos e técnicas que os hackers usam para encontrar brechas de segurança é crucial para proteger nossos ativos digitais e nossa privacidade.

Existem vários métodos que hackers utilizam para obter acesso a sistemas e redes. Aqui estão algumas das técnicas mais comuns:

Engenharia Social:

Nisso, o hacker tenta convencer pessoas a divulgar informações confidenciais ou realizar ações que não são de seu interesse. Por exemplo, um hacker pode se passar por um funcionário de suporte técnico e pedir os dados de login de um usuário.

Contas de usuários influentes do Twitter comprometidas após golpe de Vishing

Em julho de 2020, o Twitter perdeu o controle de 130 contas, incluindo algumas das pessoas mais famosas do mundo – Barack Obama, Joe Biden e Kanye West.

Os hackers baixaram os dados de Twitter de alguns usuários, acessaram as mensagens pessoais e pediram doações em Bitcoin em tweets. Em poucos minutos – antes que o Twitter pudesse remover os tweets – o perpetrador arrecadou cerca de 110.000 dólares em Bitcoin em mais de 320 transações.

O Twitter descreveu o incidente como um ataque “Phone Spear Phishing” (também conhecido como ataque “Vishing”). Os detalhes das ligações ainda são obscuros, mas de alguma forma os funcionários do Twitter foram induzidos a divulgar credenciais de acesso, permitindo o acesso às contas comprometidas.

Após o ataque, o FBI iniciou uma investigação sobre os procedimentos de segurança do Twitter. O escândalo fez com que o preço das ações do Twitter caísse 7% no pregão do dia seguinte.

Phishing:

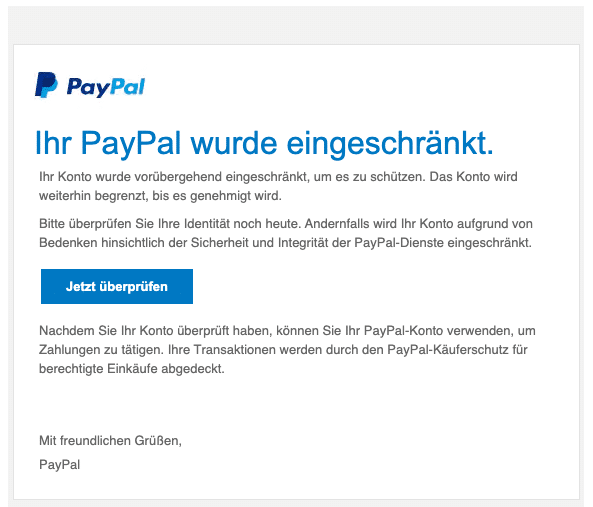

Nesse processo, o hacker envia um e-mail ou mensagem que parece ser de uma fonte confiável como um banco ou uma rede social. Geralmente, a mensagem solicita que o usuário clique em um link ou forneça informações pessoais.

Um exemplo,

A vítima recebe um e-mail do PayPal informando que sua conta foi comprometida e será desativada se os dados do cartão de crédito não forem confirmados. O link no e-mail de phishing leva a vítima a um site falso do PayPal, e os dados roubados do cartão de crédito são utilizados para outros crimes.

Ataques de Força Bruta

O hacker tenta adivinhar a senha experimentando todas as combinações possíveis de senhas. Esta técnica pode ser demorada, mas eficaz, se a senha for fraca.

Se uma senha é usada como chave para abrir uma porta, então um ataque de força bruta é como usar um aríete. Um hacker pode tentar 2,18 trilhões de combinações de senha/nome de usuário em 22 segundos, e se sua senha não for complexa, sua conta pode estar em perigo.

Exploração de Vulnerabilidades:

Os hackers frequentemente procuram por vulnerabilidades em softwares ou hardwares que possam explorar para obter acesso a um sistema. Uma vez que encontram essa vulnerabilidade, eles criam uma ferramenta para explorá-la.

Malware

É um software projetado para danificar ou interromper sistemas de computador. O malware pode assumir muitas formas diferentes, incluindo vírus, trojans e ransomware.

Uma vez que um hacker tem acesso a um sistema ou rede, ele pode roubar dados, instalar malware ou usar o sistema para iniciar ataques adicionais. Portanto, é importante ter senhas fortes, manter o software atualizado e ser cauteloso ao clicar em links ou abrir anexos de e-mail.

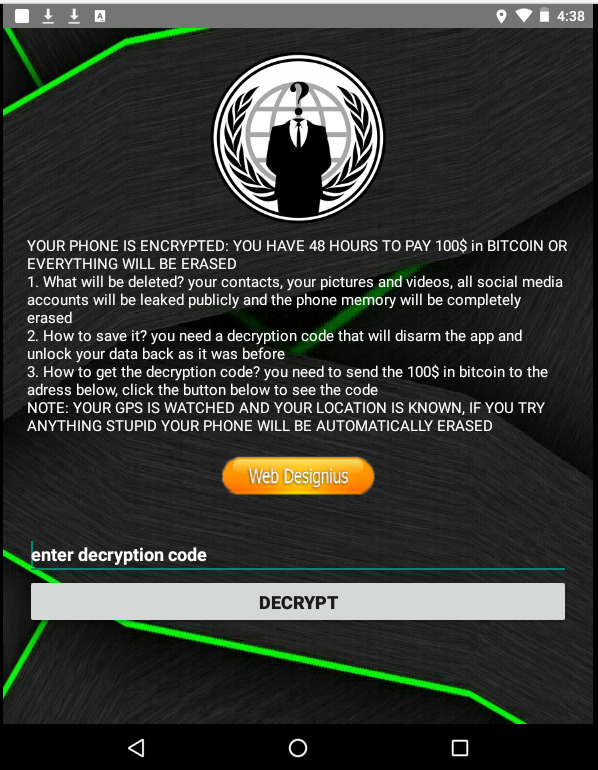

CovidLock, Ransomware, 2020

Quando todos quase cessaram suas operações, os hackers ficaram mais ativos do que nunca. Eles aproveitaram o medo gerado pela pandemia (COVID-19). O ransomware CovidLock alegava fornecer informações sobre a “doença”.

Após a instalação, o ransomware criptografa todos os dados em dispositivos Android e impede o usuário de acessar. Para recuperar seus arquivos, você deve pagar um resgate de 100 dólares por dispositivo.

O que você faria?

Pagar ou perder seus dados?

Resumindo, hacking é um processo complexo que requer muito conhecimento técnico e habilidade. Existem muitas técnicas diferentes que os hackers usam, mas ao entender essas técnicas e tomar medidas para se proteger, é possível reduzir o risco de se tornar vítima de um ataque cibernético.

#PRVCYDicas

Proteger nossos dados e privacidade é mais importante do que nunca para evitar hacks e outras ameaças cibernéticas. Os hackers estão se tornando cada vez mais sofisticados e criativos em suas técnicas, tornando mais difícil proteger nossos ativos digitais.

Sendo vigilantes e informados sobre os riscos, podemos nos proteger melhor e minimizar os danos potenciais de um hack ou violação de privacidade.

Além disso, devemos ter cuidado ao compartilhar informações pessoais online e evitar links suspeitos ou softwares desconhecidos.

Por isso, devemos tomar medidas proativas para proteger nossos dispositivos, redes e contas online, usando senhas fortes, autenticação de dois fatores e atualizações regulares de nosso software e ferramentas de segurança.

De qualquer lugar, a qualquer momento

uma identidade digital privada

Protegida com Inteligência Artificial por PRVCY.world

Proteja sua privacidade e melhore sua cibersegurança com nossos cursos! Aprenda a proteger seus dados pessoais e a manter seus dispositivos seguros. Invista na sua segurança e adquira hoje mesmo seu curso para mais privacidade e cibersegurança. Nós ajudamos você a minimizar os riscos da IA e outras ameaças na internet.

-

Transformar Curso

1.399 € – 3.399 €Price range: 1.399 € through 3.399 € Ver opções Este produto tem várias variantes. As opções podem ser escolhidas na página do produto -

Curso Superior (sem laptop)

1.499 €O preço original era: 1.499 €.1.399 €O preço atual é: 1.399 €. Adicionar ao carrinho