Hacking ist ein weit verbreiteter Begriff im heutigen digitalen Zeitalter und wird oft verwendet, um den unbefugten Zugriff auf Computersysteme, Netzwerke und Daten zu beschreiben.

Es ist eine Praxis, die seit Jahrzehnten existiert und sich mit der Entwicklung der Technologie weiterentwickelt hat. Hacking kann aus verschiedenen Gründen durchgeführt werden, darunter finanzieller Gewinn, Spionage, Aktivismus und persönlichen Spass.

Während einige Hacker ihre Fähigkeiten für Gutes einsetzen, wie ethische Hacker, die Organisationen dabei helfen, Schwachstellen zu identifizieren und zu beheben, nutzen andere sie, um Schaden zu verursachen, sensible Informationen zu stehlen oder kritische Infrastrukturen zu stören. Das Verständnis der Methoden und Techniken, die Hacker verwenden, um Sicherheitslücken zu finden, ist entscheidend, um unsere digitalen Assets und unsere Privatsphäre zu schützen.

Es gibt verschiedene Methoden, die Hacker nutzen, um Zugriff auf Systeme und Netzwerke zu bekommen. Hier sind einige der gängigsten Techniken:

Social Engineering:

Dabei versucht der Hacker, Menschen dazu zu bringen, vertrauliche Informationen preiszugeben oder Aktionen auszuführen, die nicht in ihrem besten Interesse liegen. Zum Beispiel könnte ein Hacker sich als Technik-Support-Mitarbeiter ausgeben und nach den Login-Daten eines Benutzers fragen.

Konten prominenter Twitter-Nutzer nach Vishing-Betrug kompromittiert

Im Juli 2020 verlor Twitter die Kontrolle über 130 Twitter-Konten, darunter die einiger der berühmtesten Menschen der Welt – Barack Obama, Joe Biden und Kanye West.

Die Hacker luden die Twitter-Daten einiger Nutzer herunter, griffen auf die persönlichen Nachrichten zu und forderten in Tweets zu Bitcoin Spenden auf. Innerhalb weniger Minuten – bevor Twitter die Tweets entfernen konnte – hatte der Täter bei mehr als 320 Transaktionen rund 110.000 Dollar in Bitcoin verdient.

Twitter hat den Vorfall als “Phone Spear Phishing”-Angriff (auch bekannt als “Vishing”-Angriff) beschrieben. Die Details der Anrufe sind noch unklar, aber irgendwie wurden Twitter-Mitarbeiter dazu gebracht, Zugangsdaten preiszugeben, die den Zugriff auf die kompromittierten Konten ermöglichten.

Nach dem Hack leitete das FBI eine Untersuchung der Sicherheitsverfahren von Twitter ein. Der Skandal führte dazu, dass der Aktienkurs von Twitter am nächsten Tag vorbörslich um 7 % einbrach.

Phishing:

Hierbei sendet der Hacker eine E-Mail oder eine Nachricht, die von einer vertrauenswürdigen Quelle wie einer Bank oder einer Social-Media-Seite zu stammen scheint. In der Nachricht wird der Benutzer in der Regel aufgefordert, auf einen Link zu klicken oder persönliche Informationen preiszugeben.

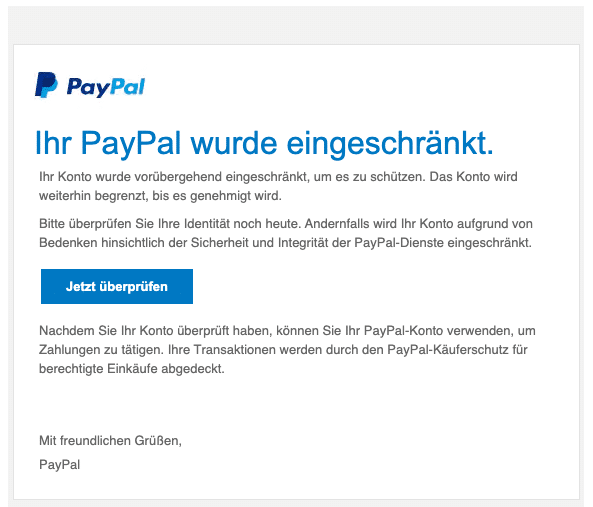

Ein Beispiel,

Das Opfer erhält eine E-Mail von PayPal, in der ihm mitgeteilt wird, dass sein Konto kompromittiert wurde und deaktiviert wird, wenn seine Kreditkartendaten nicht bestätigt werden. Der Link in der Phishing-E-Mail führt das Opfer auf eine gefälschte PayPal-Website, und die gestohlenen Kreditkartendaten werden für weitere Straftaten verwendet.

Brute-Force-Angriffe

Dabei versucht der Hacker, durch Ausprobieren aller möglichen Passwort-Kombinationen das Passwort zu erraten. Diese Technik kann zeitaufwändig, aber effektiv sein, wenn das Passwort schwach ist.

Wenn ein Kennwort als Schlüssel zum Öffnen einer Tür genutzt wird, dann entspricht ein Brute-Force-Angriff der Verwendung eines Rammbocks. Ein Hacker kann 2,18 Billionen Kombinationen aus Kennwort/Benutzername in 22 Sekunden ausprobieren und wenn Dein Kennwort nicht komplex ist, könnte Dein Konto ins Fadenkreuz geraten.

Ausnutzen von Schwachstellen:

Hacker suchen oft nach Schwachstellen in Software oder Hardware, die sie ausnutzen können, um Zugang zu einem System zu erhalten. Sobald sie diese Schwachstelle gefunden haben, erstellen sie dafür ein Werkzeug.

Malware

Das ist Software, die darauf ausgelegt ist, Computer-Systeme zu beschädigen oder zu stören. Malware kann viele verschiedene Formen annehmen, einschließlich Viren, Trojanern und Ransomware.

Sobald ein Hacker Zugang zu einem System oder Netzwerk hat, kann er Daten stehlen, Malware installieren oder das System nutzen, um weitere Angriffe zu starten. Deshalb ist es wichtig, starke Passwörter zu haben, die Software auf dem neuesten Stand zu halten und vorsichtig zu sein, wenn man auf Links klickt oder E-Mail-Anhänge öffnet.

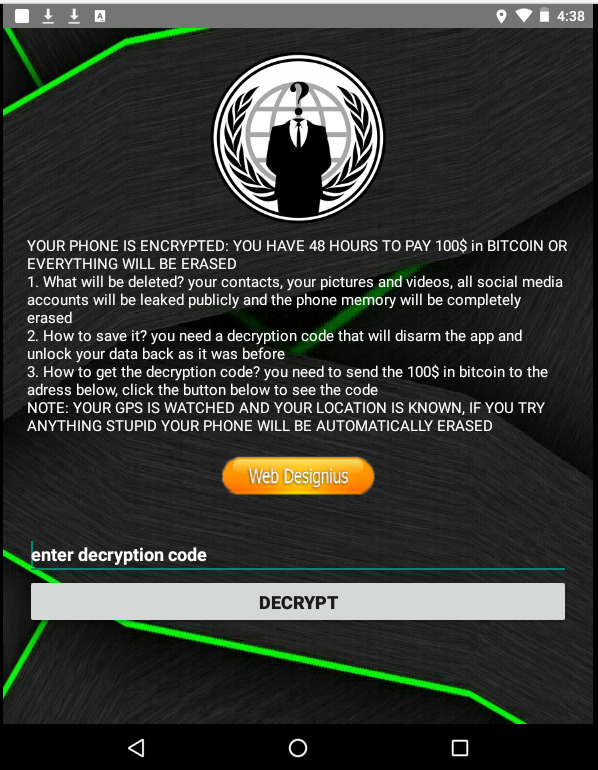

CovidLock, Ransomware, 2020

Als alle den Betrieb fast eingestellt haben, wurden Hacker aktiver denn je. Sie haben die Angst, die durch die Pandemie entstanden ist, ausgenutzt (COVID-19). Die Ransomware CovidLock gab vor, Informationen über die “Krankheit” zu bieten.

Nach der Installation verschlüsselt die Ransomware alle Daten auf Android-Geräten und verweigert dem Nutzer den Zugriff. Um deine Dateien wiederherzustellen, musst du ein Lösegeld von 100 US-Dollar pro Gerät zahlen.

Was würdest du tun?

Bezahlen oder deine Daten verlieren?

Zusammenfassend lässt sich sagen, dass Hacking ein komplexer Prozess ist, der viel technisches Wissen und Können erfordert. Es gibt viele verschiedene Techniken, die Hacker nutzen, aber indem man diese Techniken versteht und Maßnahmen ergreift, um sich zu schützen, kann man das Risiko reduzieren, Opfer eines Cyberangriffs zu werden.

#PRVCYTipps

Der Schutz unserer Daten und Privatsphäre ist wichtiger denn je, um Hacks und andere Cyberbedrohungen zu vermeiden. Hacker werden immer ausgefeilter und kreativer in ihren Techniken, was es schwieriger macht, unsere digitalen Vermögenswerte zu schützen.

Indem wir wachsam und informiert über die Risiken sind, können wir uns besser schützen und die potenziellen Schäden durch einen Hack oder Verletzung unserer Privatsphäre minimieren.

Darüber hinaus sollten wir vorsichtig sein, wenn es darum geht, persönliche Informationen online zu teilen und verdächtige Links oder unbekannte Software zu vermeiden.

Deshalb müssen wir proaktive Maßnahmen ergreifen, um unsere Geräte, Netzwerke und Online-Konten zu sichern, indem wir starke Passwörter, Zwei-Faktor-Authentifizierung und regelmäßige Updates unserer Software und Sicherheitstools verwenden.

Von überall, zu jeder Zeit

eine private digitale Identität

Trotz KI geschützt mit PRVCY.world

Schütze Deine Privatsphäre und verbessere Deine Cybersicherheit mit unseren Kursen! Lerne, wie Du Deine persönlichen Daten schützen und Deine Endgeräte sicher halten kannst. Investiere in Deine Sicherheit und kaufe noch heute Deinen Kurs für mehr Privatsphäre und Cybersicherheit. Wir helfen Dir dabei, die Risiken von KI und anderen Bedrohungen im Internet zu minimieren.

-

PRVCY Transform Kurs

1.299 € – 3.819 € Ausführung wählen Dieses Produkt weist mehrere Varianten auf. Die Optionen können auf der Produktseite gewählt werden -

PRVCY Superior Kurs (ohne Laptop)

1.499 €Ursprünglicher Preis war: 1.499 €1.399 €Aktueller Preis ist: 1.399 €. In den Warenkorb