Hacking to powszechny termin w dzisiejszej cyfrowej erze, często używany do opisu nieautoryzowanego dostępu do systemów komputerowych, sieci i danych.

To praktyka istniejąca od dziesięcioleci i rozwijająca się wraz z postępem technologii. Hacking można przeprowadzać z różnych powodów, w tym dla zysku finansowego, szpiegostwa, aktywizmu i osobistej przyjemności.

Podczas gdy niektórzy hakerzy wykorzystują swoje umiejętności w dobrym celu, jak na przykład etyczni hakerzy, którzy pomagają organizacjom zidentyfikować i naprawić słabe punkty, inni wykorzystują je do wyrządzania szkód, kradzieży wrażliwych informacji lub zakłócania kluczowych infrastruktur. Zrozumienie metod i technik, jakich używają hakerzy do wykrywania luk w zabezpieczeniach, jest kluczowe dla ochrony naszych zasobów cyfrowych i prywatności.

Istnieje wiele metod, które hakerzy wykorzystują, aby uzyskać dostęp do systemów i sieci. Oto niektóre z najczęstszych technik:

Socjotechnika:

W jej ramach haker stara się skłonić ludzi do ujawnienia poufnych informacji lub wykonania działań nie leżących w ich najlepszym interesie. Na przykład haker mógłby podszywać się pod pracownika wsparcia technicznego i prosić o dane logowania użytkownika.

Konta prominentnych użytkowników Twittera skompromitowano po ataku Vishing

W lipcu 2020 roku Twitter stracił kontrolę nad 130 kontami, w tym należącymi do niektórych z najsłynniejszych ludzi na świecie – Baracka Obamy, Joe Bidena i Kanye Westa.

Hakerzy pobrali dane Twittera niektórych użytkowników, uzyskali dostęp do prywatnych wiadomości i w tweetach nawoływali do przekazania datków w Bitcoin. W ciągu kilku minut – zanim Twitter zdążył usunąć te tweety – przy udziale ponad 320 transakcji zyskał około 110 tysięcy dolarów w Bitcoinie.

Twitter opisał incydent jako atak „Phone Spear Phishing” (znany również jako atak „Vishing”). Szczegóły rozmów telefonicznych pozostają niejasne, ale w jakiś sposób pracownicy Twittera zostali skłonieni do ujawnienia danych dostępowych umożliwiających dostęp do skompromitowanych kont.

Po ataku FBI rozpoczęło dochodzenie w sprawie procedur bezpieczeństwa na Twitterze. Skandal doprowadził do tego, że kurs akcji Twittera przed rynkiem spadł następnego dnia o 7%.

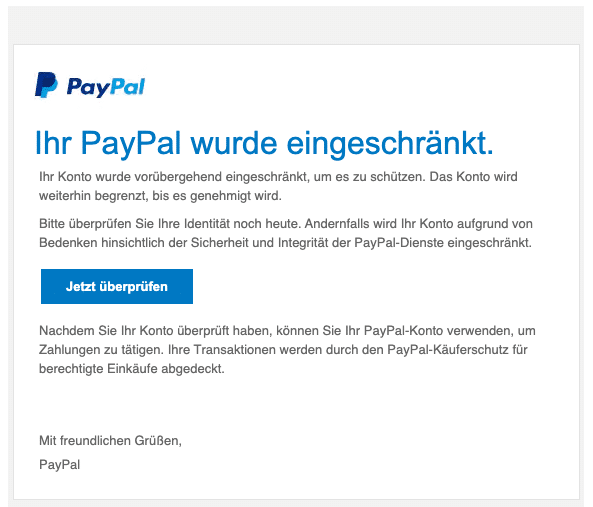

Phishing:

W tym przypadku haker wysyła e-maila lub wiadomość, która wydaje się pochodzić z zaufanego źródła, takiego jak bank lub strona mediów społecznościowych. W wiadomości użytkownik jest zazwyczaj proszony o kliknięcie linku lub podanie danych osobowych.

Przykład,

Ofiara otrzymuje e-maila od PayPal, w którym informuje się, że jego konto zostało skompromitowane i zostanie dezaktywowane, jeśli jego dane karty kredytowej nie zostaną potwierdzone. Link w e-mailu phishingowym prowadzi ofiarę na fałszywą stronę PayPal, a skradzione dane karty kredytowej są wykorzystywane do dalszych przestępstw.

Ataki brute-force

W tym przypadku haker stara się odgadnąć hasło, próbując wszystkie możliwe kombinacje haseł. Ta technika może być czasochłonna, ale skuteczna, jeśli hasło jest słabe.

Jeśli hasło jest kluczem do otwierania drzwi, to atak brute-force odpowiada użyciu taranu. Haker może wypróbować 2,18 bilionów kombinacji hasło/użytkownik w 22 sekundy, a jeśli Twoje hasło jest nieskomplikowane, Twoje konto może zostać zagrożone.

Wykorzystywanie luk:

Hakerzy często poszukują luk w oprogramowaniu lub sprzęcie, które mogą wykorzystać do uzyskania dostępu do systemu. Gdy znajdą taką lukę, tworzą dla niej narzędzie.

Złośliwe oprogramowanie

To oprogramowanie stworzone w celu uszkodzenia lub zakłócenia działania systemów komputerowych. Złośliwe oprogramowanie może przyjmować wiele form, w tym wirusy, trojany i ransomware.

Po uzyskaniu dostępu do systemu lub sieci haker może kraść dane, instalować złośliwe oprogramowanie lub wykorzystywać system do przeprowadzania dalszych ataków. Dlatego ważne jest posiadanie silnych haseł, aktualizowanie oprogramowania i ostrożność podczas klikania w linki lub otwierania załączników e-mail.

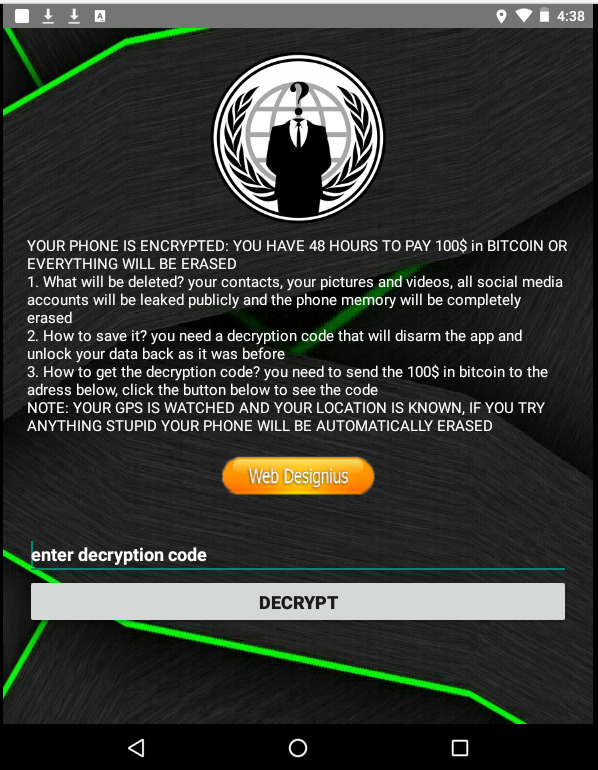

CovidLock, ransomware, 2020

Kiedy wszyscy prawie zaprzestali działalności, hakerzy stali się bardziej aktywni niż kiedykolwiek. Wykorzystali strach wywołany pandemią (COVID-19). Ransomware CovidLock udawało, że dostarcza informacje o “chorobie”.

Po zainstalowaniu ransomware szyfruje wszystkie dane na urządzeniach Android i odmawia użytkownikowi dostępu. Aby odzyskać swoje pliki, musisz zapłacić okup w wysokości 100 dolarów za urządzenie.

Co byś zrobił?

Zapłacić czy stracić swoje dane?

Podsumowując, hacking to skomplikowany proces, który wymaga dużej wiedzy technicznej i umiejętności. Istnieje wiele różnych technik, które hakerzy wykorzystują, ale rozumiejąc te techniki i podejmując działania mające na celu ochronę, można zmniejszyć ryzyko stania się ofiarą ataku cybernetycznego.

#PRVCYPorady

Ochrona naszych danych i prywatności jest ważniejsza niż kiedykolwiek, aby uniknąć ataków i innych zagrożeń cybernetycznych. Hakerzy stają się coraz bardziej wyrafinowani i kreatywni w swoich technikach, co sprawia, że ochrona naszych zasobów cyfrowych jest trudniejsza.

Poprzez czujność i świadomość ryzyka możemy lepiej się chronić i zminimalizować potencjalne szkody spowodowane atakiem lub naruszeniem naszej prywatności.

Poza tym powinniśmy być ostrożni przy udostępnianiu osobistych informacji online oraz unikać podejrzanych linków czy nieznanego oprogramowania.

Dlatego musimy podejmować proaktywne środki ostrożności, aby zabezpieczyć nasze urządzenia, sieci i konta online, używając silnych haseł, uwierzytelniania dwuskładnikowego i regularnych aktualizacji naszego oprogramowania i narzędzi bezpieczeństwa.

Z każdego miejsca, o każdej porze

prywatna cyfrowa tożsamość

Mimo AI chroniona z PRVCY.world

Chroń swoją prywatność i popraw swoje bezpieczeństwo cybernetyczne dzięki naszym kursom! Dowiedz się, jak chronić swoje dane osobowe i utrzymywać bezpieczeństwo swoich urządzeń. Zainwestuj w swoje bezpieczeństwo i kup już dziś kurs dotyczący prywatności i cyberbezpieczeństwa. Pomożemy Ci zminimalizować ryzyko związane ze sztuczną inteligencją i innymi zagrożeniami w internecie.

-

Transform Kurs

1.399 € – 3.399 €Zakres cen: od 1.399 € do 3.399 € Wybierz opcje Ten produkt ma wiele wariantów. Opcje można wybrać na stronie produktu -

Superior Kurs (bez laptopa)

1.499 €Pierwotna cena wynosiła: 1.499 €.1.399 €Aktualna cena wynosi: 1.399 €. Dodaj do koszyka