Le piratage est un terme largement répandu à l'ère numérique actuelle et est souvent utilisé pour décrire l'accès non autorisé aux systèmes informatiques, réseaux et données.

C’est une pratique qui existe depuis des décennies et qui a évolué avec le développement de la technologie. Le piratage peut être effectué pour diverses raisons, notamment le gain financier, l’espionnage, l’activisme et le plaisir personnel.

Alors que certains hackers utilisent leurs compétences à bon escient, tels que les hackers éthiques qui aident les organisations à identifier et corriger les vulnérabilités, d’autres les utilisent pour causer des dommages, voler des informations sensibles ou perturber des infrastructures critiques. Comprendre les méthodes et techniques utilisées par les hackers pour déceler les failles de sécurité est essentiel pour protéger nos actifs numériques et notre vie privée.

Il existe différentes méthodes que les hackers utilisent pour accéder aux systèmes et réseaux. Voici quelques-unes des techniques les plus courantes :

Ingénierie sociale :

Dans ce cas, le hacker tente d’amener les gens à divulguer des informations confidentielles ou à effectuer des actions qui ne sont pas dans leur meilleur intérêt. Par exemple, un hacker pourrait se faire passer pour un employé du support technique et demander les identifiants de connexion d’un utilisateur.

Comptes de personnalités Twitter compromis après une escroquerie par vishing

En juillet 2020, Twitter a perdu le contrôle de 130 comptes Twitter, dont certains des plus célèbres au monde – Barack Obama, Joe Biden et Kanye West.

Les hackers ont téléchargé les données Twitter de certains utilisateurs, accédé aux messages personnels et demandé des dons en Bitcoin dans des tweets. En quelques minutes – avant que Twitter ne puisse supprimer les tweets – le coupable avait gagné environ 110 000 dollars en Bitcoin lors de plus de 320 transactions.

Twitter a décrit l’incident comme une attaque par “hameçonnage vocal ciblé” (également connue sous le nom d’attaque “vishing”). Les détails des appels ne sont pas encore clairs, mais d’une manière ou d’une autre, les employés de Twitter ont été amenés à divulguer des informations d’identification qui ont permis l’accès aux comptes compromis.

Après le piratage, le FBI a lancé une enquête sur les procédures de sécurité de Twitter. Le scandale a conduit à une chute de 7 % du cours de l’action de Twitter le lendemain en pré-bourse.

Hameçonnage :

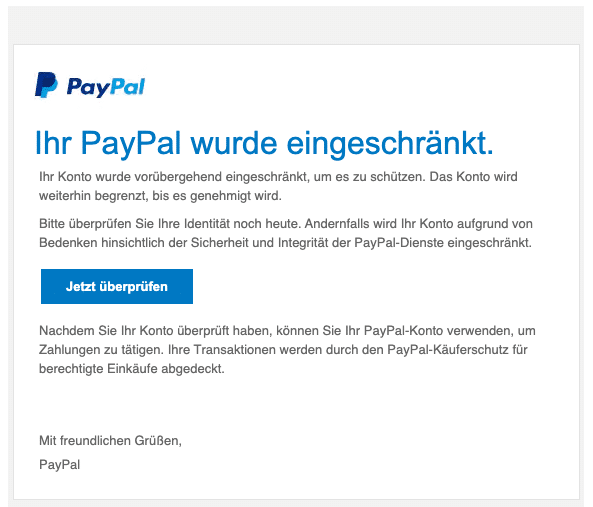

Dans ce cas, le pirate envoie un e-mail ou un message qui semble provenir d’une source de confiance, comme une banque ou un site de réseau social. Le message demande généralement à l’utilisateur de cliquer sur un lien ou de divulguer des informations personnelles.

Un exemple,

La victime reçoit un e-mail de PayPal lui indiquant que son compte a été compromis et sera désactivé si ses données de carte de crédit ne sont pas confirmées. Le lien dans l’e-mail de phishing amène la victime sur un faux site PayPal, et les données volées de la carte de crédit sont utilisées pour d’autres crimes.

Attaques par force brute

Dans ce cas, le pirate tente de deviner le mot de passe en essayant toutes les combinaisons possibles. Cette technique peut être longue mais efficace si le mot de passe est faible.

Si un mot de passe est utilisé comme clé pour ouvrir une porte, alors une attaque par force brute équivaut à utiliser un bélier. Un pirate peut essayer 2,18 billions de combinaisons de noms d’utilisateur/mots de passe en 22 secondes, et si votre mot de passe n’est pas complexe, votre compte pourrait être pris pour cible.

Exploitation des vulnérabilités :

Les pirates recherchent souvent des failles dans les logiciels ou le matériel qu’ils peuvent exploiter pour accéder à un système. Une fois qu’ils ont trouvé cette vulnérabilité, ils créent un outil pour la cibler.

Logiciels malveillants

Il s’agit de logiciels conçus pour endommager ou perturber les systèmes informatiques. Les logiciels malveillants peuvent prendre de nombreuses formes différentes, y compris les virus, chevaux de Troie et ransomwares.

Une fois qu’un pirate a accès à un système ou un réseau, il peut voler des données, installer des logiciels malveillants ou utiliser le système pour lancer d’autres attaques. C’est pourquoi il est important d’avoir des mots de passe forts, de garder les logiciels à jour et d’être prudent lorsque l’on clique sur des liens ou ouvre des pièces jointes d’e-mails.

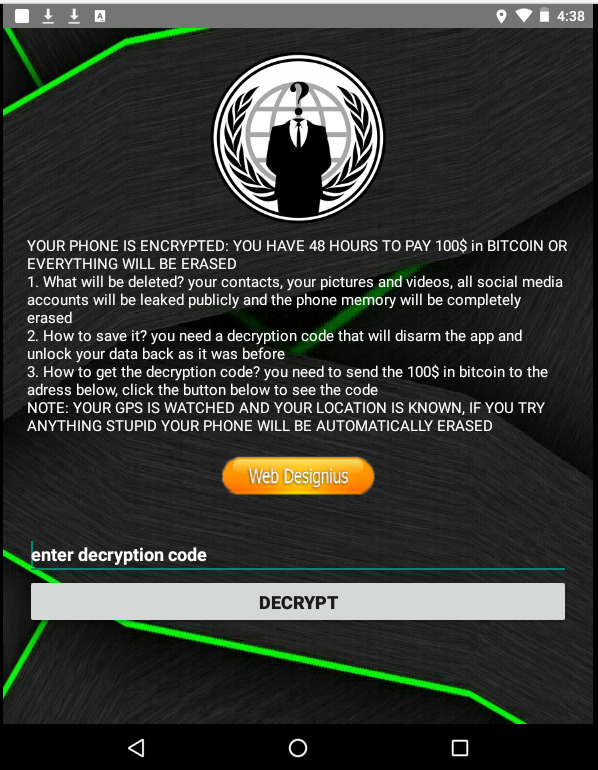

CovidLock, Ransomware, 2020

Alors que tout le monde avait presque cessé ses activités, les hackers devenaient plus actifs que jamais. Ils ont profité de la peur générée par la pandémie (COVID-19). Le ransomware CovidLock prétendait fournir des informations sur la “maladie”.

Une fois installé, le rançongiciel crypte toutes les données sur les appareils Android et refuse à l’utilisateur l’accès. Pour restaurer vos fichiers, vous devez payer une rançon de 100 dollars par appareil.

Que feriez-vous ?

Payer ou perdre vos données ?

En résumé, le piratage est un processus complexe qui exige beaucoup de connaissances techniques et de compétences. Les hackers utilisent de nombreuses techniques différentes, mais en comprenant ces techniques et en prenant des mesures pour se protéger, on peut réduire le risque de devenir victime d’une cyberattaque.

#PRVCYConseils

La protection de nos données et de notre vie privée est plus importante que jamais pour éviter les piratages et autres menaces cybernétiques. Les hackers deviennent de plus en plus sophistiqués et créatifs dans leurs techniques, ce qui rend plus difficile la protection de nos actifs numériques.

En restant vigilants et informés des risques, nous pouvons mieux nous protéger et minimiser les dommages potentiels causés par un piratage ou une atteinte à notre vie privée.

De plus, nous devrions être prudents en partageant des informations personnelles en ligne et éviter les liens suspects ou les logiciels inconnus.

C’est pourquoi nous devons prendre des mesures proactives pour sécuriser nos appareils, réseaux et comptes en ligne en utilisant des mots de passe forts, l’authentification à deux facteurs et des mises à jour régulières de nos logiciels et outils de sécurité.

De partout, à tout moment

une identité numérique privée

Protégé malgré l'IA avec PRVCY.world

Protégez votre vie privée et améliorez votre cybersécurité avec nos cours ! Apprenez à protéger vos données personnelles et à sécuriser vos appareils. Investissez dans votre sécurité et achetez dès aujourd’hui votre cours pour plus de confidentialité et de cybersécurité. Nous vous aiderons à minimiser les risques liés à l’IA et à d’autres menaces sur Internet.

-

Cours Transform

1.399 € – 3.399 €Plage de prix : 1.399 € à 3.399 € Choix des options Ce produit a plusieurs variations. Les options peuvent être choisies sur la page du produit -

Cours Superior (sans ordinateur portable)

1.499 €Le prix initial était : 1.499 €.1.399 €Le prix actuel est : 1.399 €. Ajouter au panier