L'hacking è un termine comunemente usato nell'odierna epoca digitale e viene spesso utilizzato per descrivere l'accesso non autorizzato a sistemi informatici, reti e dati.

È una pratica che esiste da decenni e si è evoluta con il progresso della tecnologia. L’hacking può essere effettuato per vari motivi, tra cui il guadagno finanziario, lo spionaggio, l’attivismo e il divertimento personale.

Mentre alcuni hacker utilizzano le loro competenze per scopi positivi, come gli hacker etici che aiutano le organizzazioni a identificare e correggere le vulnerabilità, altri le sfruttano per causare danni, rubare informazioni sensibili o disturbare infrastrutture critiche. Comprendere i metodi e le tecniche utilizzate dagli hacker per trovare le vulnerabilità di sicurezza è fondamentale per proteggere i nostri beni digitali e la nostra privacy.

Esistono vari metodi che gli hacker utilizzano per ottenere accesso a sistemi e reti. Ecco alcune delle tecniche più comuni:

Ingegneria Sociale:

In questo caso, l’hacker cerca di indurre le persone a rivelare informazioni riservate o a compiere azioni che non sono nel loro interesse. Ad esempio, un hacker potrebbe fingersi un membro del supporto tecnico e chiedere le credenziali di accesso di un utente.

Account di utenti Twitter celebri compromessi dopo truffa Vishing

Nel luglio 2020, Twitter ha perso il controllo su 130 account Twitter, tra cui quelli di alcune delle persone più famose del mondo – Barack Obama, Joe Biden e Kanye West.

Gli hacker hanno scaricato i dati Twitter di alcuni utenti, hanno avuto accesso ai messaggi personali e hanno chiesto donazioni in Bitcoin tramite tweet. In pochi minuti – prima che Twitter potesse rimuovere i tweet – il truffatore aveva guadagnato circa 110.000 dollari in Bitcoin attraverso oltre 320 transazioni.

Twitter ha descritto l’incidente come un attacco di “Phone Spear Phishing” (noto anche come attacco “Vishing”). I dettagli delle chiamate sono ancora poco chiari, ma in qualche modo i dipendenti di Twitter sono stati indotti a divulgare credenziali che hanno consentito l’accesso agli account compromessi.

Dopo l’hack, l’FBI ha avviato un’indagine sulle procedure di sicurezza di Twitter. Lo scandalo ha portato a un calo del 7% nel prezzo delle azioni di Twitter nel mercato pre-apertura il giorno successivo.

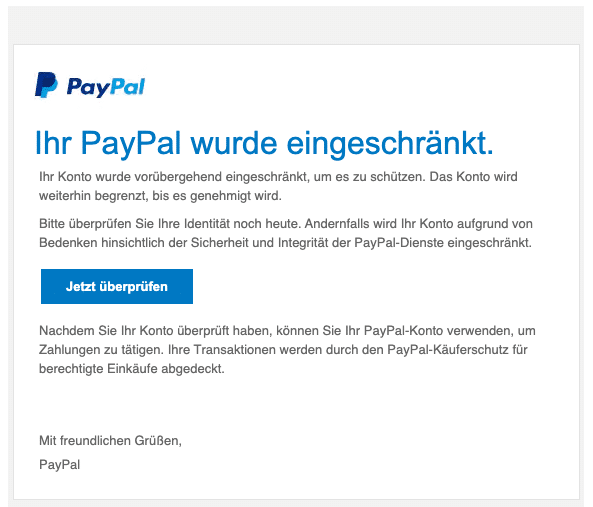

Phishing:

In questo caso, l’hacker invia un’email o un messaggio che sembra provenire da una fonte fidata, come una banca o un sito social. Di solito, il messaggio invita l’utente a cliccare su un link o a fornire informazioni personali.

Un esempio,

La vittima riceve un’email da PayPal, che informa che il suo account è stato compromesso e verrà disattivato se i suoi dati della carta di credito non vengono confermati. Il link nella mail di phishing conduce la vittima a un falso sito PayPal, e i dati della carta di credito rubati vengono utilizzati per altri crimini.

Attacchi di forza bruta

Qui l’hacker tenta di indovinare la password provando tutte le possibili combinazioni di password. Questa tecnica può richiedere tempo, ma è efficace se la password è debole.

Se una password è la chiave per aprire una porta, un attacco di forza bruta equivale all’uso di un ariete. Un hacker può provare 2,18 trilioni di combinazioni di nome utente/password in 22 secondi e se la tua password non è complessa, il tuo account potrebbe essere a rischio.

Sfruttamento delle vulnerabilità:

Gli hacker cercano spesso vulnerabilità in software o hardware che possono sfruttare per ottenere l’accesso a un sistema. Una volta trovata questa vulnerabilità, creano uno strumento per sfruttarla.

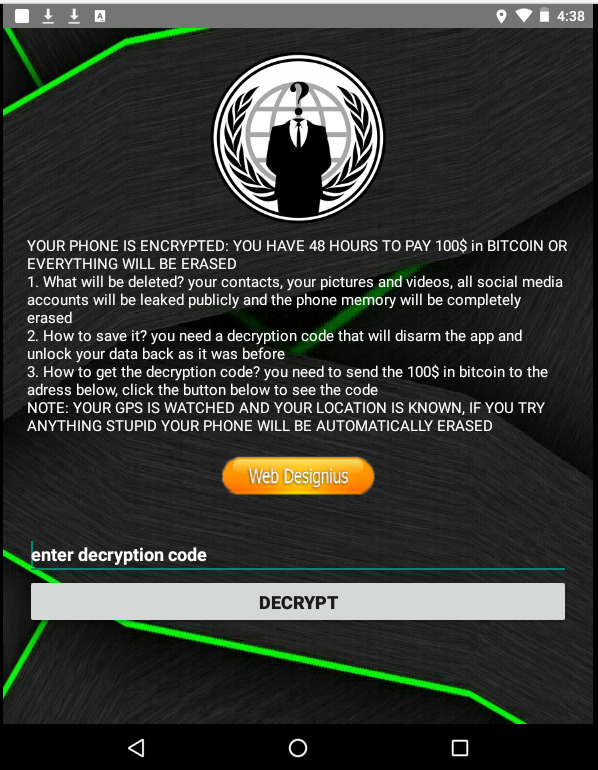

Malware

Questo è un software progettato per danneggiare o disturbare i sistemi informatici. Il malware può assumere molte forme diverse, compresi virus, trojan e ransomware.

Una volta che un hacker ha accesso a un sistema o rete, può rubare dati, installare malware o utilizzare il sistema per avviare ulteriori attacchi. Ecco perché è importante avere password forti, mantenere il software aggiornato e prestare attenzione quando si clicca su link o si aprono allegati email.

CovidLock, Ransomware, 2020

Quando tutti avevano quasi cessato le attività, gli hacker erano più attivi che mai. Hanno sfruttato la paura generata dalla pandemia (COVID-19). Il ransomware CovidLock fingeva di offrire informazioni sulla “malattia”.

Dopo l’installazione, il ransomware crittografa tutti i dati sui dispositivi Android e nega l’accesso all’utente. Per recuperare i tuoi file, devi pagare un riscatto di 100 dollari per dispositivo.

Cosa faresti?

Paga o perdi i tuoi dati?

In sintesi, hacking è un processo complesso che richiede molta conoscenza tecnica e abilità. Ci sono molte tecniche diverse che gli hacker utilizzano, ma comprendendo queste tecniche e adottando misure per proteggersi, si può ridurre il rischio di diventare vittime di un attacco informatico.

#PRVCYSuggerimenti

Proteggere i nostri dati e la nostra privacy è più importante che mai per evitare attacchi e altre minacce informatiche. Gli hacker stanno diventando sempre più sofisticati e creativi con le loro tecniche, rendendo più difficile proteggere i nostri beni digitali.

Essendo vigili e informati sui rischi, possiamo proteggerci meglio e minimizzare i danni potenziali causati da un attacco o violazione della nostra privacy.

Inoltre, dobbiamo essere cauti nel condividere informazioni personali online ed evitare link sospetti o software sconosciuti.

Per questo motivo, dobbiamo adottare misure proattive per proteggere i nostri dispositivi, reti e account online, utilizzando password forti, autenticazione a due fattori e aggiornamenti regolari dei nostri software e strumenti di sicurezza.

Ovunque, in qualsiasi momento

un'identità digitale privata

Protetta nonostante l'IA con PRVCY.world

Proteggi la tua privacy e migliora la tua cybersecurity con i nostri corsi! Impara come proteggere i tuoi dati personali e mantenere i tuoi dispositivi sicuri. Investi nella tua sicurezza e acquista oggi il tuo corso per una maggiore privacy e cybersecurity. Ti aiutiamo a minimizzare i rischi posti dall’IA e altre minacce su Internet.

-

Corso Trasformazione PRVCY

1.399 € - 3.399 €Fascia di prezzo: da 1.399 € a 3.399 € Scegli Questo prodotto ha più varianti. Le opzioni possono essere scelte nella pagina del prodotto -

Corso Superior (senza laptop)

1.499 €Il prezzo originale era: 1.499 €.1.399 €Il prezzo attuale è: 1.399 €. Aggiungi al carrello