Хакинг - это широко распространённый термин в современную цифровую эпоху, который часто используется для описания несанкционированного доступа к компьютерным системам, сетям и данным.

Это практика, существующая на протяжении десятилетий и развивающаяся вместе с технологиями. Хакинг может осуществляться по разным причинам, включая финансовую выгоду, шпионаж, активизм и личное развлечение.

В то время как некоторые хакеры используют свои навыки на благо, как этичные хакеры, которые помогают организациям выявлять и устранять уязвимости, другие используют их для нанесения вреда, кражи конфиденциальной информации или нарушения работы критической инфраструктуры. Понимание методов и техник, используемых хакерами для поиска уязвимостей, имеет важное значение для защиты наших цифровых активов и нашей конфиденциальности.

Существуют различные методы, которые хакеры используют для получения доступа к системам и сетям. Вот некоторые из самых распространённых техник:

Социальная инженерия:

При этом хакер пытается заставить людей раскрыть конфиденциальную информацию или выполнить действия, которые не в их интересах. Например, хакер может выдавать себя за техподдержку и запросить данные для входа пользователя.

Аккаунты известных пользователей Twitter компрометированы после вишинг-атаки

В июле 2020 года Twitter потерял контроль над 130 аккаунтами в Twitter, включая аккаунты некоторых из самых знаменитых личностей мира — Барака Обамы, Джо Байдена и Канье Уэста.

Хакеры загрузили данные Twitter некоторых пользователей, получили доступ к личным сообщениям и через твиты запросили пожертвования в биткойнах. В течение нескольких минут, пока Twitter не смог удалить твиты, злоумышленник совершил более 320 транзакций и заработал около 110 000 долларов в биткойнах.

Twitter описал инцидент как атаку методом “фишинг через телефон” (также известную как “вишинг”)”. Детали звонков все ещё неясны, но каким-то образом сотрудников Twitter заставили разгласить учётные данные, позволившие получить доступ к скомпрометированным аккаунтам.

После взлома ФБР начало расследование процедур безопасности Twitter. Скандал привел к падению акций Twitter на 7% на следующий день перед открытием торгов.

Фишинг:

Хакер отправляет электронное письмо или сообщение, которое, как кажется, исходит из надежного источника, например, банка или социальной сети. В сообщении обычно просят пользователя кликнуть по ссылке или предоставить личную информацию.

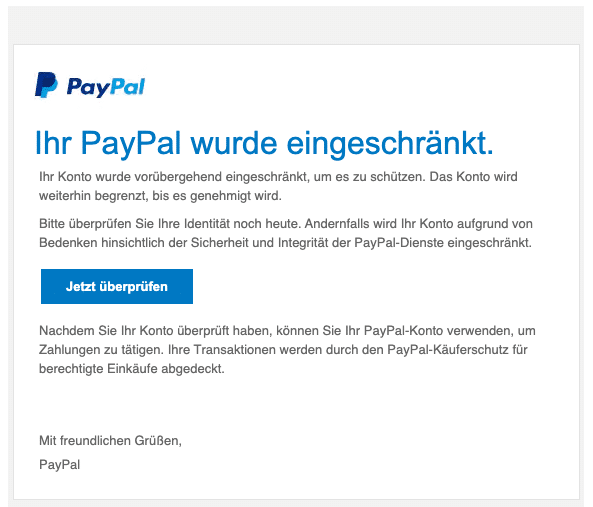

Пример,

Жертва получает электронное письмо от PayPal, в котором говорится, что ее аккаунт был скомпрометирован и будет отключен, если не подтвердить данные кредитной карты. Ссылка в фишинговом письме ведет жертву на поддельный сайт PayPal, где украденные данные карты используются для дальнейших преступлений.

Атаки методом перебора

Хакер пытается угадать пароль, перебирая все возможные комбинации. Эта техника может быть времязатратной, но она эффективна, если пароль слабый.

Если пароль является ключом от двери, то атака методом перебора эквивалентна использованию тарана. Хакер может проверить 2,18 триллиона комбинаций паролей/имен пользователей за 22 секунды, и если ваш пароль недостаточно сложен, ваш аккаунт может быть атакован.

Использование уязвимостей:

Хакеры часто ищут уязвимости в программном или аппаратном обеспечении, которые они могут использовать для получения доступа к системе. Как только они находят такую уязвимость, они создают для нее инструмент.

Вредоносное ПО

Это программное обеспечение, предназначенное для повреждения или нарушения работы компьютерных систем. Вредоносное ПО может принимать множество различных форм, включая вирусы, трояны и программы-вымогатели.

Как только хакер получает доступ к системе или сети, он может украсть данные, установить вредоносное ПО или использовать систему для запуска дальнейших атак. Поэтому важно иметь надежные пароли, обновлять программное обеспечение и быть осторожным при переходах по ссылкам или открытии вложений электронной почты.

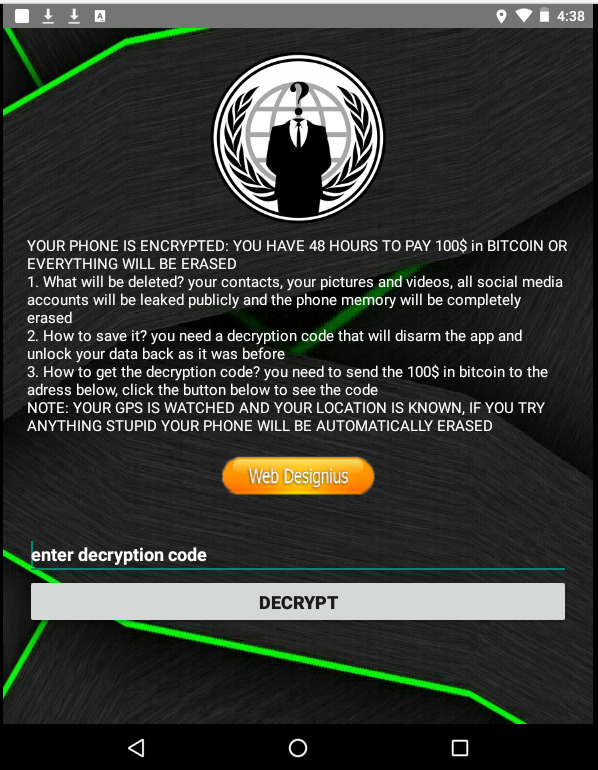

CovidLock, вымогательское ПО, 2020

Когда все почти прекратили работу, хакеры стали активны как никогда. Они воспользовались страхом, вызванным пандемией (COVID-19). Вымогательское ПО CovidLock якобы предоставляло информацию о “болезни”.

После установки это ПО шифрует все данные на устройствах Android и блокирует доступ пользователю. Чтобы восстановить файлы, необходимо заплатить выкуп в размере 100 долларов за каждое устройство.

Что бы вы сделали?

Заплатите или потеряйте свои данные?

В общем, хакерство – это сложный процесс, требующий большого технического знания и навыков. Существуют различные техники, которые используют хакеры, но, понимая эти техники и предпринимая меры для защиты, можно снизить риск стать жертвой кибератаки.

#СоветыPRVCY

Защита наших данных и конфиденциальности важнее, чем когда-либо, для предотвращения взломов и других киберугроз. Хакеры становятся все более изощренными и креативными в своих техниках, что усложняет защиту наших цифровых активов.

При помощи бдительности и информированности о рисках, мы можем лучше защитить себя и минимизировать потенциальный ущерб от взлома или нарушения конфиденциальности.

Кроме того, мы должны быть осторожны при делении личной информации онлайн и избегать подозрительных ссылок или неизвестного программного обеспечения.

Поэтому мы должны принять активные меры, чтобы обезопасить наши устройства, сети и онлайн-аккаунты, используя надежные пароли, двухфакторную аутентификацию и регулярные обновления программного обеспечения и инструментов безопасности.

Из любого места, в любое время

защищенная частная цифровая идентичность

Несмотря на ИИ, защищена с помощью PRVCY.world

Защитите свою конфиденциальность и улучшите свою кибербезопасность с помощью наших курсов! Узнайте, как защитить свои личные данные и обезопасить свои устройства. Инвестируйте в свою безопасность и приобретите курс для повышения конфиденциальности и кибербезопасности уже сегодня. Мы поможем вам минимизировать риски от ИИ и других угроз в Интернете.

-

Курс Transform

1.399 € – 3.399 €Диапазон цен: 1.399 € – 3.399 € Выберите параметры Этот товар имеет несколько вариаций. Опции можно выбрать на странице товара. -

Курс Superior (без ноутбука)

1.499 €Первоначальная цена составляла 1.499 €.1.399 €Текущая цена: 1.399 €. В корзину